OCSP Responder工作原理

全文概述

本文介绍了OCSP Responder(在线证书状态协议响应器)的工作原理,以及OCSP Stapling技术的作用和工作原理。OCSP Responder通过验证数字证书的有效性,并构建响应数据包来回答客户端的请求。OCSP Stapling技术则涉及在TLS握手过程中,由服务器直接向客户端提供证书的OCSP状态,减少了网络延迟和隐私泄露风险。服务器通过在TLS握手协议中包含一个名为“status_request”的扩展来通知客户端其支持OCSP Stapling,客户端软件根据协议规范自动处理这一信息,优化HTTPS连接的安全性和效率。

关键要点

1.OCSP Responder是用于验证数字证书有效性的工具,允许客户端实时验证证书状态而不需维护和下载证书撤销列表。

2.OCSP Responder的工作流程包括客户端请求、请求传输、响应器处理、构建响应、签名与加密、客户端验证等步骤。

3.OCSP Stapling是一种改善HTTPS连接安全性和性能的技术,涉及在TLS握手过程中由服务器直接向客户端提供证书的OCSP状态。

4.OCSP Stapling的工作原理包括服务器预获取OCSP响应、TLS握手时stapling OCSP响应、客户端验证等步骤。

5.OCSP Stapling通过减少外部依赖、优化HTTPS连接建立过程、提升用户体验和安全性等方面的优势,已成为现代浏览器和HTTPS客户端软件的首选验证方式。

介绍

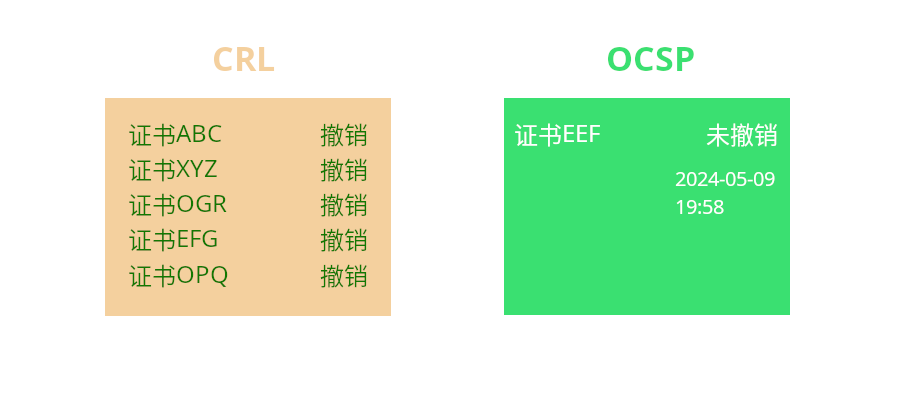

OCSP Responder(在线证书状态协议响应器)的工作原理基于一种机制,它允许客户端(如浏览器或应用程序)实时验证数字证书的有效性,而不需要维护和下载庞大的证书撤销列表(CRL)。下面是OCSP Responder的基本工作流程:

1.客户端请求:当客户端需要验证一个服务器提供的数字证书是否有效且未被吊销时,它会构造一个OCSP请求。这个请求包含待验证证书的唯一标识符(通常是证书的指纹,如SHA-1哈希值)以及可选的其他信息,如请求者的地址和请求时间戳。

2.OCSP请求传输:客户端通过HTTPS协议将这个请求发送给证书颁发机构(CA)指定的OCSP Responder服务器。请求通常直接发往OCSP Responder,但有时也可能通过HTTP stapling技术由服务器代为转发,减少客户端的延迟。

3.响应器处理:OCSP Responder接收到请求后,会在其数据库中查找对应证书的最新状态。这个数据库包含了所有由该CA签发的证书的吊销信息,且通常与CA的证书管理系统实时同步。

4.构建响应:基于查询结果,OCSP Responder构建一个响应数据包,该数据包包含证书的状态信息:

如果证书是有效的且未被吊销,响应会标记为“成功”(OCSP_RESPONSE_STATUS_SUCCESSFUL)。

如果证书已被吊销,响应会指出吊销状态。

如果因为某种原因无法确定证书状态(例如数据库中没有记录),则可能会返回一个不确定状态的响应。

5.签名与加密:为了保证响应的真实性和完整性,OCSP Responder使用自己的私钥对响应进行数字签名。这样,客户端可以通过验证签名来确认响应未被篡改,并且确实来自正确的OCSP Responder。

6.客户端验证:客户端接收到响应后,使用OCSP Responder的公钥验证响应的签名,然后根据响应中的证书状态信息决定是否信任该证书。如果证书状态良好,客户端将继续与服务器建立安全连接;如果证书已吊销,则通常会终止连接,以保护通信安全。

整个过程确保了证书状态验证的实时性和效率,有助于提升网络通信的安全性。

HTTP Stapling技术

HTTP Stapling,更准确地称为OCSP Stapling,是一种改善HTTPS连接安全性和性能的技术。它涉及在TLS握手过程中,由服务器直接向客户端提供证书的OCSP(Online Certificate Status Protocol)状态,而不是让客户端单独向OCSP服务器查询证书的有效性。

正常情况下,当客户端(如浏览器)建立与HTTPS服务器的连接时,它需要验证服务器证书是否被吊销。这通常通过向证书颁发机构的OCSP服务器发送请求来完成。然而,这种做法有几个缺点,包括增加额外的网络延迟、隐私泄露风险(因为OCSP查询可以被第三方监控)以及OCSP服务器故障可能导致的连接失败。

OCSP Stapling的工作原理如下:

1.服务器预获取OCSP响应:在HTTPS服务器配置OCSP Stapling后,服务器会定期向CA的OCSP服务器查询其SSL/TLS证书的状态,并获取一个时间戳签名的OCSP响应,证明该证书当前是有效且未被吊销的。

2.TLS握手时 stapling OCSP响应:当客户端发起HTTPS连接请求时,在TLS握手过程中,服务器会把这个预先获取并经过签名验证的OCSP响应“钉住”(staple)到其发送给客户端的Certificate Status消息中。这意味着客户端可以直接从服务器接收证书状态信息,而无需额外的网络往返查询OCSP服务器。

3.客户端验证:客户端收到 stapled 的OCSP响应后,会使用CA的公钥验证响应的有效性,如果验证通过,即可确认证书状态无误,从而跳过与OCSP服务器的交互,加速了TLS握手过程,同时也减少了对OCSP服务器的依赖,提高了连接建立的效率和安全性。

总结来说,OCSP Stapling通过减少外部依赖,优化了HTTPS连接建立的过程,既提升了用户体验,又加强了安全性。

HTTP Stapling 优先

当服务器支持并实施了OCSP Stapling技术时,客户端(如浏览器)会优先使用这一机制来验证SSL/TLS证书的状态。这是因为:

减少延迟:通过OCSP Stapling,证书有效性信息随服务器的TLS握手信息一起发送给客户端,避免了客户端需要单独发起OCSP查询的网络延迟,加快了页面加载速度。

提高安全性:直接从服务器接收经过签名的OCSP响应减少了中间人攻击的风险,因为这减少了对第三方OCSP服务的依赖,同时也保护了用户的浏览行为不被OCSP查询记录所暴露。

可靠性增强:即使OCSP服务器不可达或响应慢,只要服务器端有有效的、未过期的OCSP响应“钉住”,客户端仍能验证证书状态,保证了连接的顺利建立。

减轻CA服务器负担:由于服务器负责定期检查并缓存OCSP响应,大大减少了直接向CA的OCSP服务器发送请求的客户端数量,有助于缓解CA服务器的压力。

因此,现代浏览器和HTTPS客户端软件都设计为优先利用OCSP Stapling来验证证书状态,只要服务器配置支持,就能自动采用这一优化方式。如果服务器没有提供 stapled 的OCSP响应或者响应无效/过期,客户端才会退回到传统的OCSP查询或检查本地的CRL(证书撤销列表)作为备选方案。

服务器如何通知客户端自己支持HTTP Stapling

服务器在TLS握手过程中通过扩展字段来通知客户端其支持OCSP Stapling。具体来说,在TLS 1.2及以后的版本中,服务器会在Client Hello之后的Server Hello消息里包含一个扩展名为“status_request”(TLS Extension Type 5)的字段。这个扩展可以表明服务器愿意在随后的握手过程中提供证书状态信息(即OCSP响应)给客户端。

当客户端收到含有“status_request”扩展的Server Hello消息时,它就知道服务器支持OCSP Stapling,并预期在接下来的Certificate Status消息中接收证书的在线状态证明。如果服务器确实提供了 stapled 的OCSP响应,它会在Certificate消息之后、Server Key Exchange(如果有的话)之前发送Certificate Status消息给客户端。

简而言之,服务器不是通过直接的文字通知,而是通过TLS握手协议中的特定扩展和消息结构,隐式地向客户端宣告其支持OCSP Stapling的能力。客户端软件(如浏览器)根据协议规范自动识别并处理这一信息,从而优化HTTPS连接的安全性和效率。